Авторизация по клиентским TLS/SSL сертификатам в NGINX

Простой и удобный способ авторизации на сайте или в приложениях по клиентским TLS/SSL сертификатам.

Данный вид аутентификации может пригодиться при ограничении доступа к конфиденциальным страницам, админ-панели сайта или для авторизации веб-приложений.

Шаг 1. Создание центра сертификации

Чтобы приступить к работе сперва необходимо настроить центр сертификации (CA), это довольно просто. Если на сервере установлен OpenSSL, то СА по умолчанию настроен и готов к работе. Теперь создадим свой собственный доверенный сертифика, он необходим для подписи клиентских сертификатов и для их проверки при авторизации клиента веб-сервером.

Шаг 1.2. Создаем приватный ключ центра сертификации.

1 | openssl genrsa -out ca.key 4096 |

Шаг 1.3. Создаем самоподписанный сертификат.

1 | openssl req -new -sha256 -x509 -days 1095 -key ca.key -out ca.crt |

Шаг 2. Создание сертификата сервера

Шаг 2.1 Создаем приватный ключ для веб-сервера.

1 | openssl genrsa -out server.key 4096 |

Шаг 2.2. Создаем сертификат для веб-сервера.

1 | openssl req -new -key server.key -sha256 -out server.csr |

Шаг 2.3. Подписываем сертификат веб-сервера нашим центром сертификации.

1 | openssl x509 -req -days 1095 -in server.csr -CA ca.crt -CAkey ca.key -set_serial 0x`openssl rand 16 -hex` -sha256 -out server.pem |

Шаг 3. Создание клиентского сертификата

Шаг 3.1. Создаем клиентский приватный ключ по тому же принципу.

1 | openssl genrsa -out client.key 4096 |

Шаг 3.2. Создаем клиентский сертификат.

1 | openssl req -new -key client.key -sha256 -out client.csr |

Шаг 3.3. Подписываем сертификат нашим центром сертификации.

1 | openssl x509 -req -days 1095 -in client.csr -CA ca.crt -CAkey ca.key -set_serial 0x`openssl rand 16 -hex` -sha256 -out client.pem |

Шаг 4. Создание сертфиката в формате PKCS#12 для браузеров.

1 | openssl pkcs12 -export -in client.pem -inkey client.key -name "Sub-domain certificate for some name" -out client.p12 |

Добавляем сертификаты в систему на примере MacOS

Загружаем client.p12 и установим его в систему.

Переходим в связку ключей и в свойствах установленного сертификата меняем уровень доверия на “Всегда доверять”.

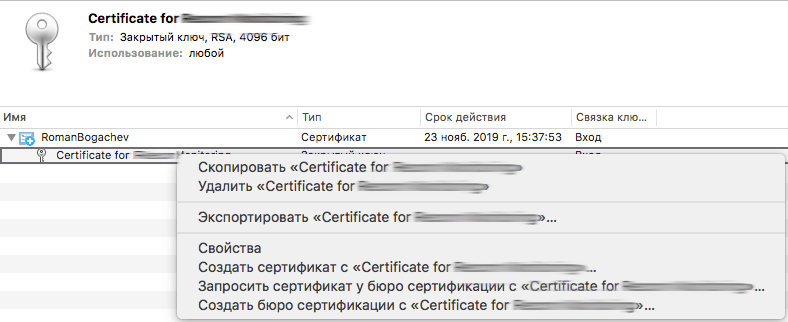

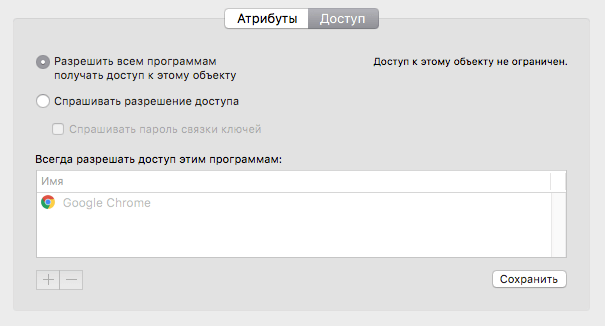

Раскрываем ветку сертификата и предоставляем полный доступ для программ в его свойствах:

Для того, чтобы соединение было доверенным между сервером и клиентом, то обязательно установим корневой сертификат на клиентское устройство (ca.crt)