Подробное описание методов защиты и их настройка на Radware Defense Pro

Политики безопасности

Сперва необходимо включить необходимые функции, которые мы хотим использовать для защиты.Для обеспечения эффективного противостояния атакам на web-сайт я включаю по-максимуму:

- Signature Protection

- DoS Shield

- BDoS Protection (Behavioral DoS)

- BDoS Early Blocking

- Anti-Scanning

- SYN Flood Protection

- HTTP Flood Protection

- Packet Anomaly

- Этого будет достаточно, чтобы защитить Web-сервер.

Signature Protection

Сигнатуры защищают от известных уже уязвимостях приложений, распространенных вирусов, троянов, шпионского ПО, червей и DoS. По умолчанию данный вид защиты включен. И он должен быть включен. Но все равно для полной уверенности следует перепроверить, ибо, как говорится, “лучше перебдеть, чем недобдеть”

DoS Shield

Данная фича защищает от флудов нулевого дня, включая SYN-флуды, TCP-флуды, UDP-флуды, ICMP- и IGMP-флуды.

BDoS Protection

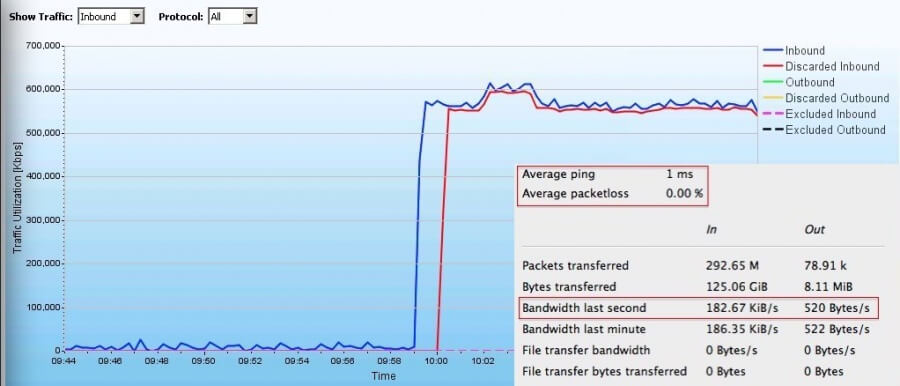

Очень важная функция. Она отвечает за обучение самой железки и формирование нормального поведения трафика. Фишка DefensePro в том, что, после обучения, при старте DDoS-атаки (настоящей, никому ещё не известной, на которую нет сигнатуры, не обычные SYN Flood и HTTP Flood), железка отслеживает аномальное возрастание траффика и при превышении заданных границ нормально поведения трафика – начинает анализировать на наличие атаки. Регламентированное обнаружение подозрительного трафика – 10 мсек. Далее устройство начинает анализировать подозрительный трафик и при вынесении вердикта о наличии атаки – в режиме реального времени формирует сигнатуру, блокирующею такой трафик. Регламентированное время формирования сигнатуры – 8 мсек. Таким образом, блокировка нового вида DDoS-атаки происходит за 18 мсек. Но не будем верить официальным документам, на моем личном опыте это происходит не меньше чем за минуту.

По-умолчанию время обучения DefensePro составляет неделю.

BDoS Early Blocking

Данная функция, как часть функции BDoS, является очень хорошим дополнением к решению. Она отвечает за раннее блокирование трафика атаки, ещё до того, как он пометится устройством, как подозрительный. Блокировка атаки в таком случае произойдет в интервал до 10 мсек (поэтому она и называется Early Blocking).Суть данной функции состоит в том, что она проверяет пакеты на нормальное форматирование. И если она видит, что заголовки неправильно расставлены в том или ином протоколе, начинает блокировать такой трафик.

Anti-Scanning

Данная функция защищает от самораспространяющихся червей, горизонтальных и вертикальных TCP и UDP сканов и пингов.

SYN Flood Protection

Тут ничего сложного. От SYN флуда спасает Connection Limit.

HTTP Flood Protection

Предотвращает новый, ещё неизвестный HTTP-флуд на сайт.

Packet Anomaly

Защищает от аномально форматированных пакетов.После того, как необходимые функции защиты были активированы, пора приступить к объявлению защищенного сервера и писать политики безопасности.

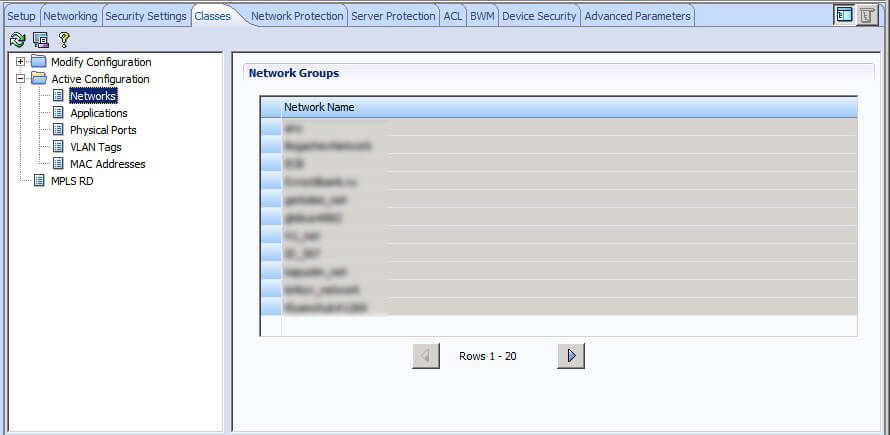

Объявление объекта защиты (сервера) происходит в разделе Classes-> Networks

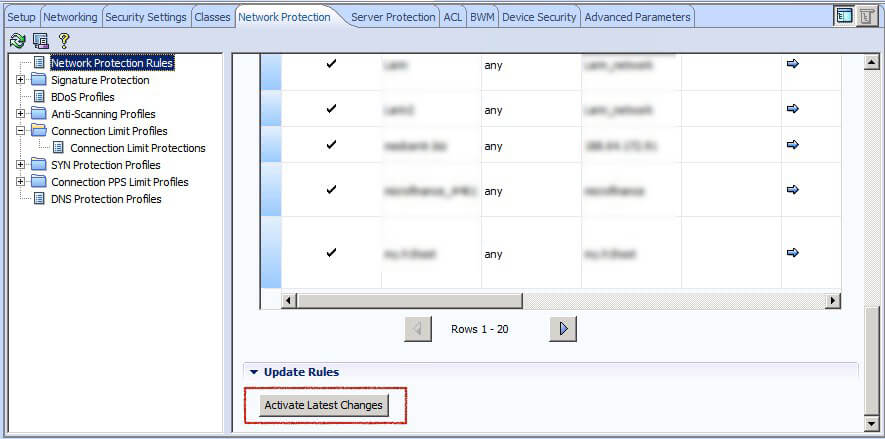

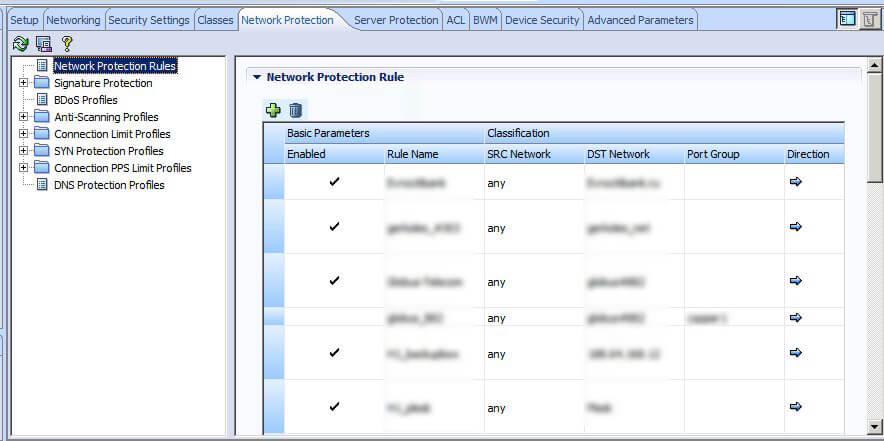

Политика безопасности объявляется в разделе Network Protection

И далее начинаем наполнять нашу политику

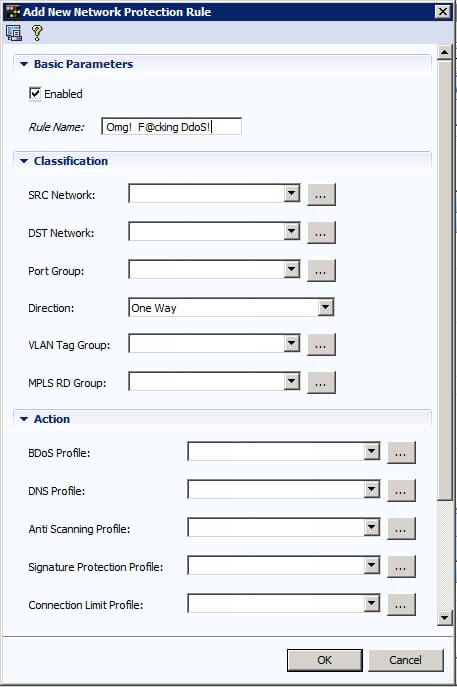

Задаем имя политики, сеть источника – any, сеть назначения – наш объявленный ранее сервер. Порт группа – Здесь ничего не задаем, поскольку у нас все завязано через нексусы. На случай если сервер подключается напрямую, то здесь указывается порт группа портов подключения. Direction, то бишь направление, означает в каком направлении трафик будет инспектироваться заданной политикой. Варианты выбора – One Way и Two Way.

One Way– только входящий трафик.Two Way– и входящий, и исходящий.

В терминологии Radware это называется smart line. Теперь приступим непосредственно к наполнению политики. Политика в DefensePro состоит из профайлов ранее активированных нами функций защиты. Профайлы же состоят из правил. Я не буду описывать полностью весь процесс, как я наполнял политику безопасности, так как это займет довольно много места и времени, все можно найти в юзер гайде, да и под каждого клиента требуется индивидуальная настройка.

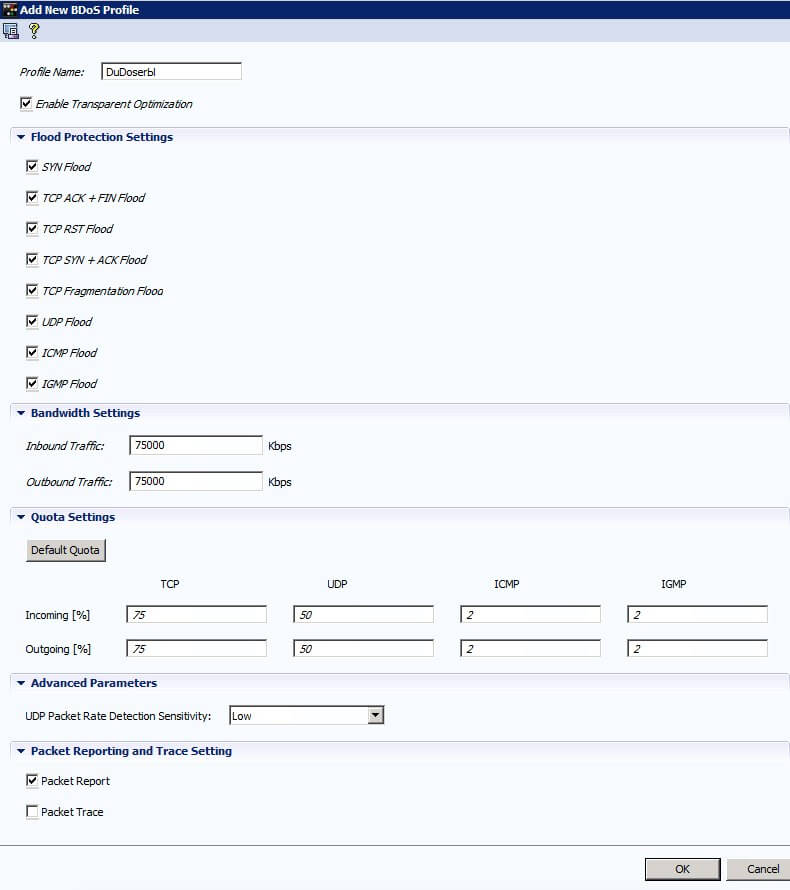

Для примера возьму BDoS, как одну из самых важных.

Для первой установки рекомендуется выставить все галочки. Также в обязательном порядке выставляем входящую и исходящую скорости канала, который подключен к интерфейсам DefensePro. Мы выставляем скорость в зависимости от скорости требуемые клиенту. Тоесть сколько чистого трафика будет проходить. И также обязательным параметром является выставление процентного содержания протоколов в объявленных входящей и исходящей скоростях. Так как мы можем только предполагать эти проценты, не зная точно, можно поставить квоту по-умолчанию, которые определяет само устройство. Также я рекомендую выставить галочку Packet Trace для того, чтобы во время атаки и после устройство запоминало IP-адреса атакующих.

Нажимаем ОК.

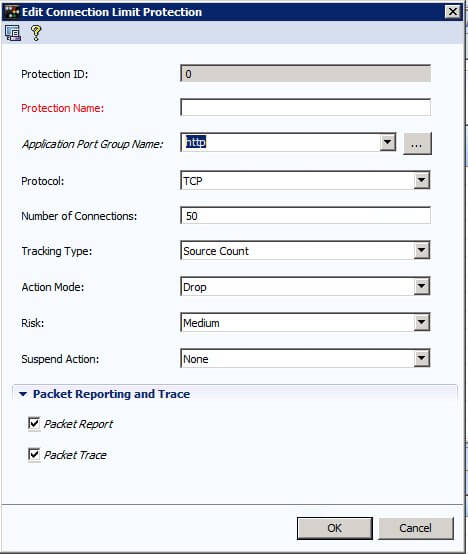

Для BDoS задается только профайл защиты. А вот другие функции защиты состоят из профайлов, которые складываются из правил. Например, возьмем функцию защиты Connection Limit

Отдельно хочется остановиться на функции защиты по сигнатурам. Я здесь выбрал All-DoS-Shield, т.е. входящий трафик сопоставлять со всеми сигнатурами в базе, таким образом максимально защитившись. Но в этом есть свой минус – больше загрузка CPU. Если Вы знаете, какое приложение нужно защищать – достаточно выбрать необходимый набор сигнатур для сравнения с ними входящего трафика. Действие мне пришлось выбрать Block and Report. Вообще рекомендовано изначально ставить Forward, для того, чтобы не блокировать легитимный трафик. После того, как политика готова, необходимо её применить на устройстве.